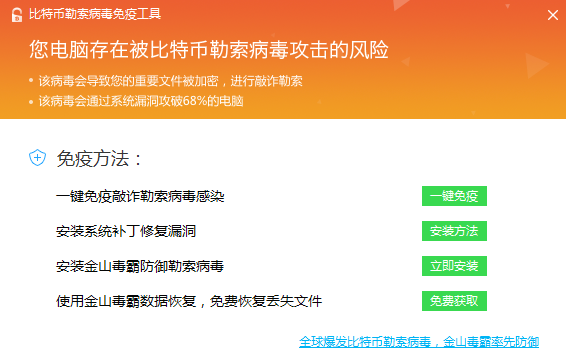

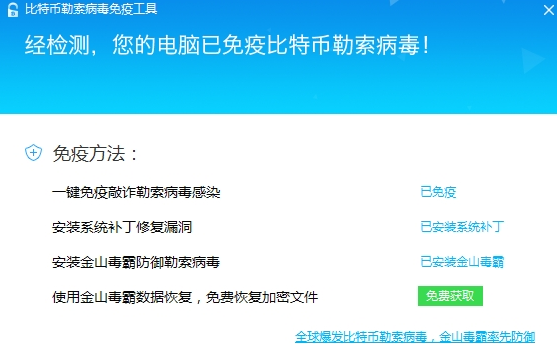

永恒之蓝勒索病大爆发,每个人都人心惶惶,小编在此特别推荐金山毒霸永恒之蓝补丁免疫工具,第一时间监测您的电脑安全,免疫比特币勒索病毒!

1.由传统勒索软件和0day漏洞共同激发形成。2017年4月14日黑客组织Shadow Brokers(影子经纪人)公布的Equation Group(方程式组织)使用的“网络军火”中包含了该漏洞的利用程序。

2.前期迹象:暗网信息反馈、比特币近期上涨、黑客组织预测今年勒索软件有较高爆发率

3.潜伏期:时间阀值式潜伏;前期潜伏,阀值后无潜伏

4.爆发威力大,此前的勒索软件以社工为主,这次以局域网为主

5.作者目前收到的比特币,20170513为11.5个,累计138000元6.病毒开关:http://www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com

【毒霸查杀WNCRY敲诈者蠕虫病毒】

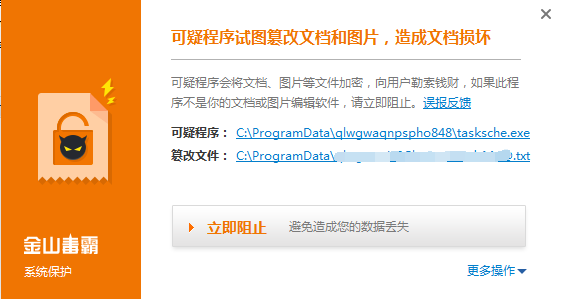

【毒霸敲诈者病毒防御拦截WNCRY病毒加密用户文件】

2.及时更新升级系统,微软在3月份已经针对NSA泄漏的漏洞发布了MS17-010升级补丁,包括本次被敲诈者蠕虫病毒利用的“永恒之蓝”漏洞,建议用户尽快升级安装。

此次利用漏洞影响以下版本的操作系统:

Windows XP/Windows 2000/Windows 2003 (微软已经不再提供安全补丁升级服务,建议关闭445端口)

Windows Vista/Windows Server 2008/WindowsServer 2008 R2

Windows 7/Windows 8/Windows 10

Windows Server 2012/Windows Server 2012 R2/Windows Server 2016

补丁下载地址: https://technet.microsoft.com/zh-cn/library/security/MS17-010(建议根据系统版本下载安装对应的补丁升级包)

【13微软MS17-010补丁列表】

3.使用XP和2003版本系统的用户可以选择关闭445端口,规避遭遇此次敲诈者蠕虫病毒的感染攻击。可以参考以下操作步骤。

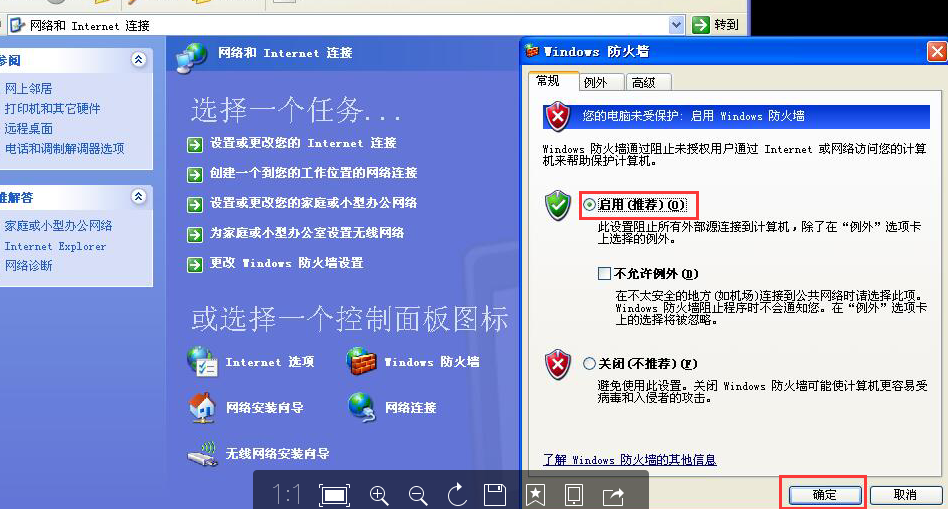

1)开启系统防火墙保护。控制面板 —> 安全中心 —> Windows防火墙 —> 启用。

【14 开启系统防火墙保护】

2)关闭系统445端口。

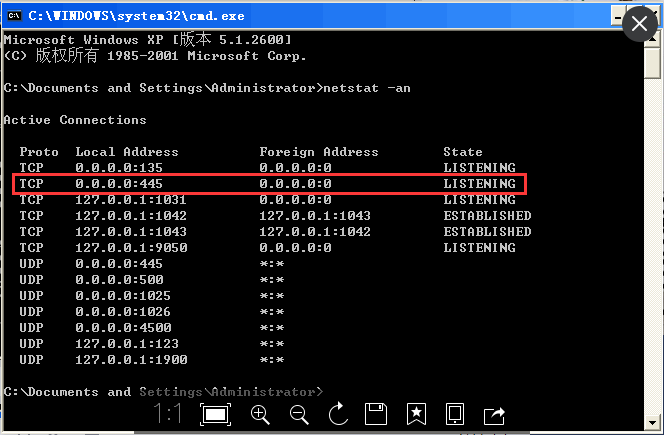

a)WIN+R 输入cmd,打开命令行操作窗口,输入命令“netstat -an”,检测445端口是否开启。

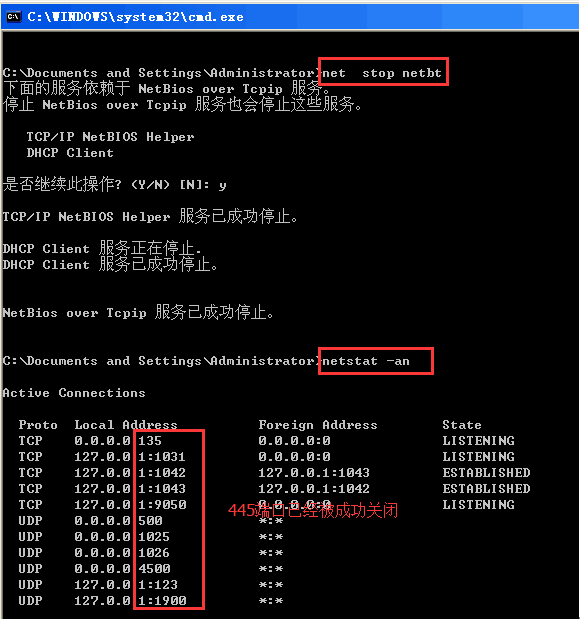

b)如上图假如445端口开启,依次输入以下命令进行关闭: net stop rdr / net stop srv / net stop netbt

成功后的效果如下:

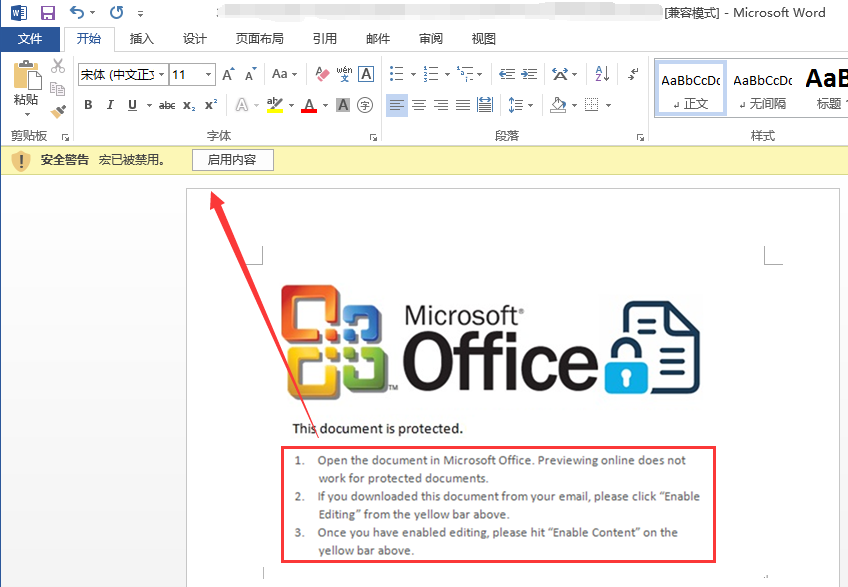

4.谨慎打开不明来源的网址和邮件,打开office文档的时候禁用宏开启,网络挂马和钓鱼邮件一直是国内外勒索病毒传播的重要渠道。